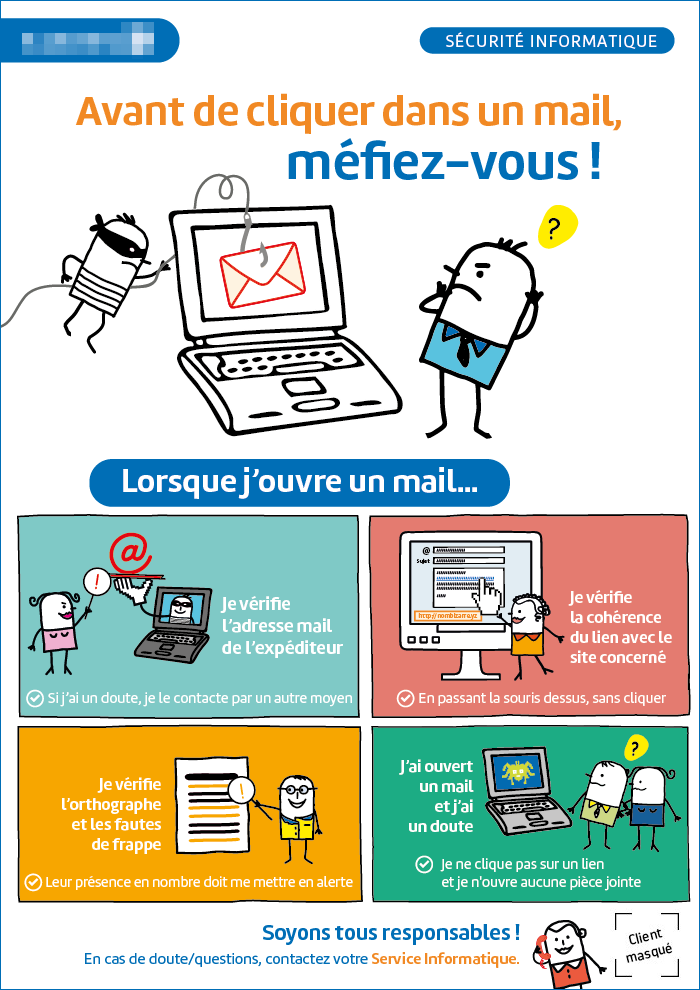

Saisie De Nouveaux Titres D'e-mail Conception Rédaction D'articles Internet Idées Création D'un Environnement Informatique Sécuris Image stock - Image du connexion, réussite: 221126025

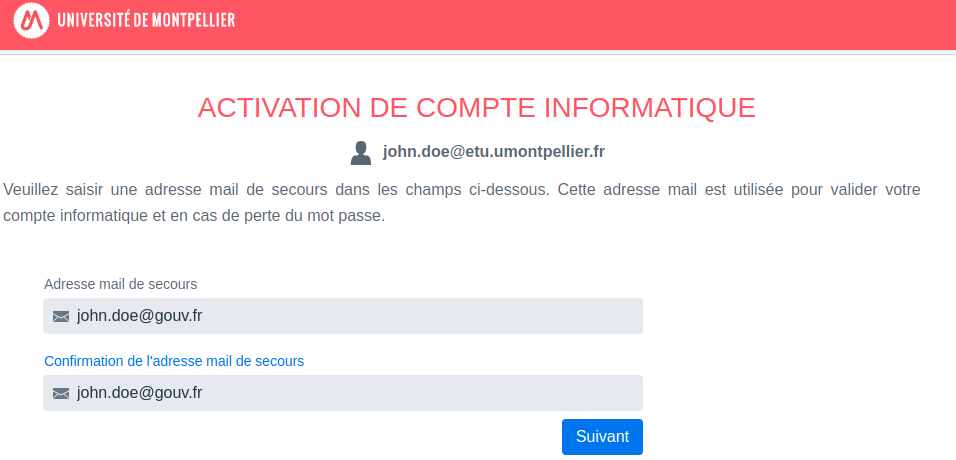

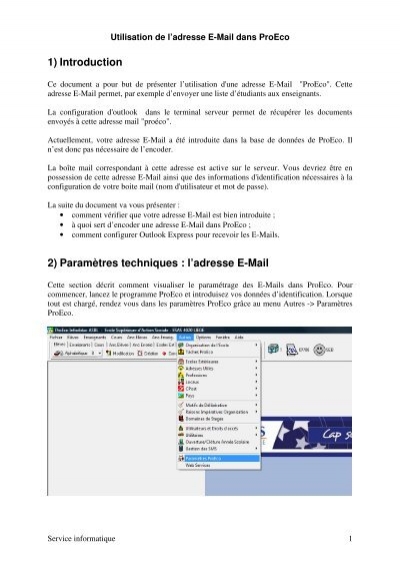

Installer et configurer son service mail professionnel : Les étapes clés pour une communication fluide et sécurisée – ACTIVE NETWARE

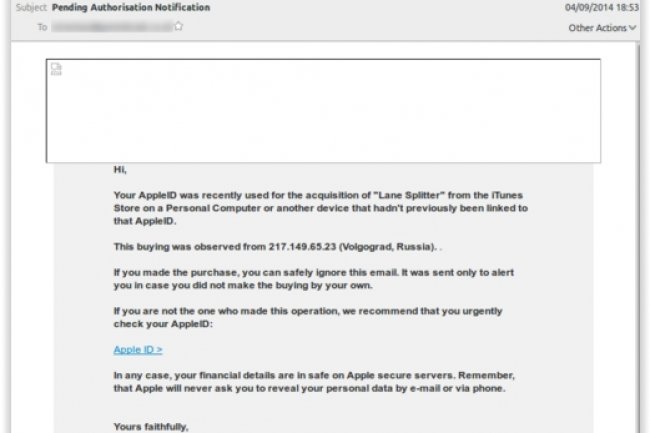

Publier Un Message Informatique E-mail En Ligne Marketing Social Médias Communication Cyber-espace Ordinateur Portable Web Réseau Informations Mains Envoyer Personne Clavier Entreprise Ordinateur Portable Entreprise Entreprise Spam Technologie écran ...